Trong thời đại số hóa ngày nay, các cuộc tấn công mạng đang trở nên ngày càng tinh vi và nguy hiểm hơn bao giờ hết. Gần đây, một cuộc tấn công mạng phức tạp đã được phát hiện nhắm vào các máy tính tại Ukraine, với mục tiêu triển khai phần mềm độc hại Cobalt Strike và kiểm soát các máy chủ bị nhiễm. Cuộc tấn công này không chỉ tận dụng các kỹ thuật tiên tiến để xâm nhập vào hệ thống mà còn sử dụng nhiều biện pháp né tránh để tránh sự phát hiện của các phần mềm bảo mật. Trong bài viết này, chúng ta sẽ tìm hiểu chi tiết về cách thức cuộc tấn công diễn ra, các kỹ thuật mà tin tặc sử dụng, và những biện pháp đơn giản mà bạn có thể áp dụng để bảo vệ bản thân khỏi những mối đe dọa tương tự.

Phần 1: Kỹ thuật tấn công tinh vi của tin tặc

Sau khi hiểu rõ về bối cảnh và tầm quan trọng của việc phát hiện ra cuộc tấn công mạng tinh vi này, chúng ta hãy cùng đi sâu vào chi tiết để thấy rõ cách thức mà tin tặc đã thực hiện cuộc tấn công này.

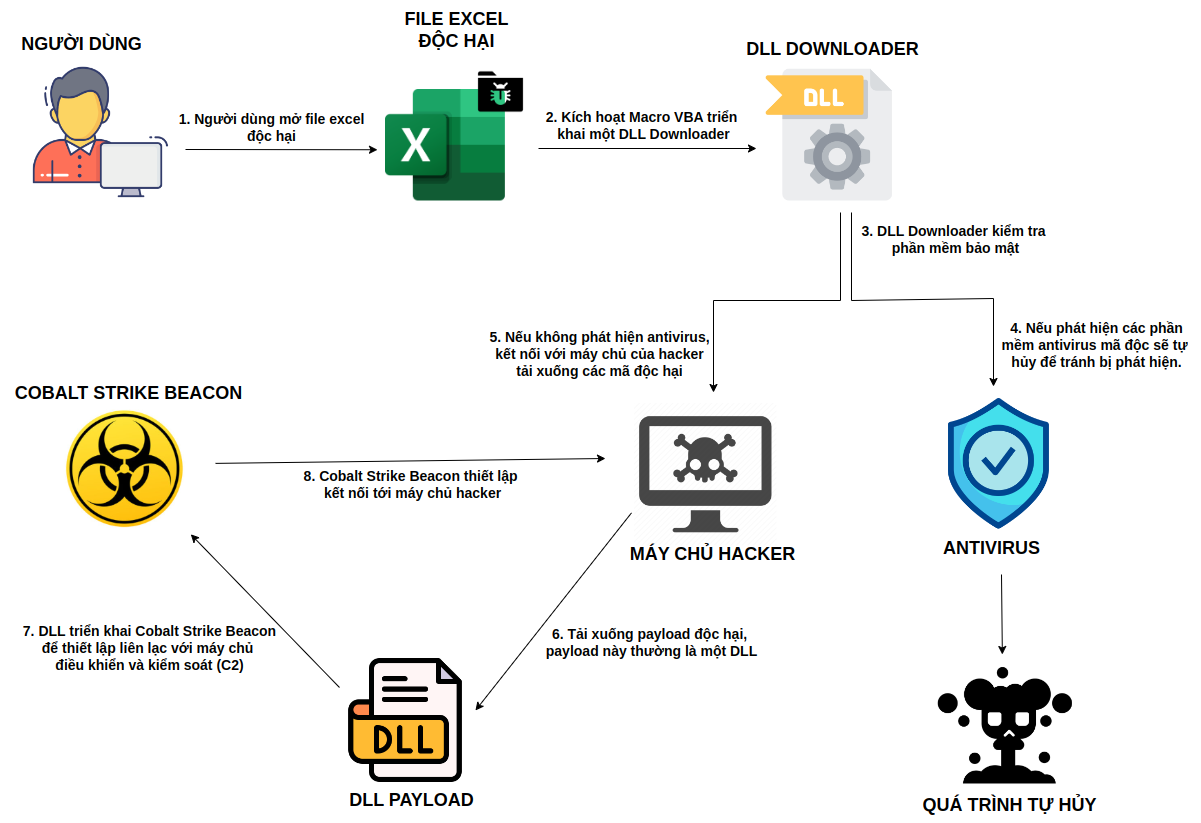

Cuộc tấn công diễn ra theo quy trình gồm 8 bước cơ bản như sau:

Bước 1: Người dùng mở tệp Excel độc hại

Tin tặc gửi một tệp Excel chứa mã độc tới nạn nhân qua email hoặc các phương thức khác. Khi người dùng mở tệp này, họ được yêu cầu bật nội dung để kích hoạt macro.

Bước 2: Kích hoạt Macro VBA triển khai một DLL Downloader

Khi người dùng kích hoạt macro, mã VBA nhúng trong tệp Excel sẽ bắt đầu thực thi và triển khai một DLL Downloader bằng cách sử dụng tiện ích hệ thống register server (regsvr32).

Bước 3: DLL Downloader kiểm tra phần mềm bảo mật

DLL Downloader kiểm tra xem các phần mềm bảo mật như Avast Antivirus hoặc Process Hacker có đang chạy trên hệ thống không.

Bước 4: Nếu phát hiện các phần mềm antivirus, mã độc sẽ tự hủy để tránh bị phát hiện

Nếu phát hiện phần mềm bảo mật, mã độc sẽ tự hủy để tránh bị phát hiện và ngăn chặn

Bước 5: Nếu không phát hiện antivirus, kết nối với máy chủ của hacker tải xuống các mã độc hại

Nếu không phát hiện phần mềm bảo mật, DLL Downloader sẽ kết nối với máy chủ điều khiển và kiểm soát (C2) của hacker để tải xuống payload mã hóa giai đoạn tiếp theo.

Bước 6: Tải xuống payload độc hại, payload này thường là một DLL

Payload mã hóa giai đoạn tiếp theo được tải xuống và thường là một tệp DLL. Tệp này chịu trách nhiệm khởi chạy bước tiếp theo trong chuỗi tấn công.

Bước 7: DLL triển khai Cobalt Strike Beacon để thiết lập liên lạc với máy chủ điều khiển và kiểm soát (C2)

Tệp DLL tải xuống sẽ triển khai Cobalt Strike Beacon, một payload đặc biệt dùng để thiết lập liên lạc với máy chủ C2 của hacker.

Bước 8: Cobalt Strike Beacon thiết lập kết nối tới máy chủ hacker

Cobalt Strike Beacon thiết lập liên lạc với máy chủ C2, cho phép tin tặc kiểm soát hoàn toàn máy tính bị nhiễm và tiến hành các hoạt động độc hại như đánh cắp dữ liệu, điều khiển từ xa và giám sát.

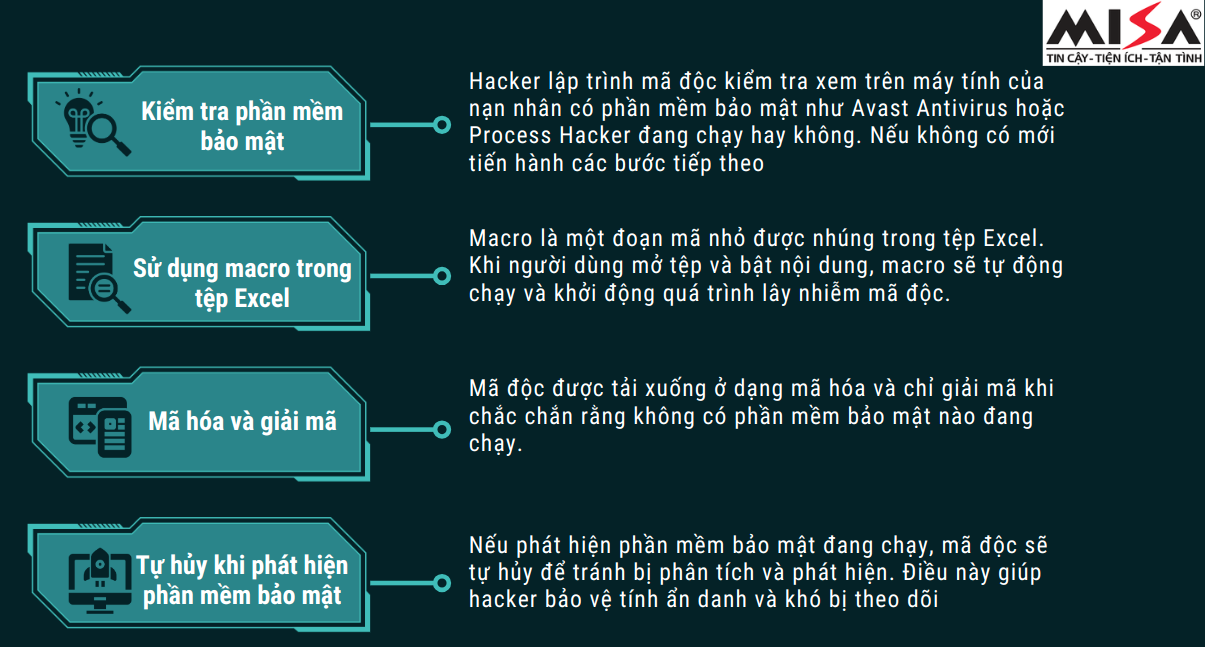

Phần 2: Những chiêu thức né tránh tinh vi của hacker

Sau khi đã hiểu cách thức tấn công, chúng ta cần biết thêm về cách hacker tránh bị phát hiện để thành công trong cuộc tấn công này.

Hacker sử dụng các kỹ thuật né tránh rất tinh vi để đảm bảo cuộc tấn công của họ thành công mà không bị phát hiện. Việc hiểu những kỹ thuật này giúp chúng ta nhận thức rõ hơn về mức độ nguy hiểm của các cuộc tấn công mạng hiện nay và từ đó, áp dụng các biện pháp bảo vệ phù hợp.

Phần 3: Những Biện Pháp Bảo Vệ Tốt Nhất Cho Người Dùng

Trước sự gia tăng của các cuộc tấn công mạng tinh vi, việc bảo vệ hệ thống và dữ liệu trở nên quan trọng hơn bao giờ hết. Dưới đây là những biện pháp hàng đầu giúp bạn tăng cường an ninh mạng một cách hiệu quả:

Trước sự gia tăng của các cuộc tấn công mạng tinh vi, việc bảo vệ hệ thống và dữ liệu cá nhân là vô cùng quan trọng. Bằng cách không kích hoạt macro từ nguồn không đáng tin cậy, cập nhật phần mềm thường xuyên, sử dụng các giải pháp bảo mật mạnh mẽ, và kiểm tra file bằng các công cụ như VirusTotal, người dùng có thể giảm thiểu rủi ro lây nhiễm mã độc. Hãy luôn cảnh giác và tuân thủ các biện pháp bảo mật để bảo vệ bản thân trước các mối đe dọa mạng.